はじめに

2023年もランサムウェアなどのサイバー犯罪、インフラや知財を狙った標的型攻撃が多発しました。攻撃者の技術力はさらに向上し、従来のセキュリティ対策をかいくぐる高度な手法が一般化しています。本稿では、「ランサムウェア」、「標的型攻撃」、「脆弱性と今後注意が必要なテクニック」の3つの観点から2023年の脅威動向をふりかえります。

ランサムウェア

国内外問わずランサムウェア被害が多発しました。医療機関や社会インフラが停止する事例もあり、ランサムウェアによる市民生活への影響が広がりました。

暗号化による事業停止に加え、情報漏えい被害も増えました。2023年版Unit 42ランサムウェア&脅迫レポートでは、「7割のランサムウェア事例で攻撃者がデータを窃取している」と判明しており、攻撃者がダークウェブに設置したリークサイトに盗んだデータを掲載して被害者を脅す「二重脅迫」が攻撃の主流となったことが浮き彫りになりました。

漏えいデータの配布にリークサイト以外を使う攻撃者も登場してきました。CL0Pは世界8000社以上の組織に被害を与えたランサムウェアグループですが、彼らは盗んだデータをTorではなくピアツーピアのファイル交換システムtorrentで配布しはじめました。この背景には、窃取データがあまりに多くTorへのホスティングが困難になったことや、データの分散化で配布停止を阻止する狙いがあることが考えられます。

標的型攻撃

世界中のあらゆる場所で標的型攻撃が確認されましたが、今回のふりかえりでは目的や手法に特徴のある4事例を取り上げます。

Living Off the Land (環境寄生)による検出回避

Volt Typhoon攻撃グループは重要インフラを標的とし、OSにプリインストールされている正規ツールを援用して攻撃の検出を回避していました。この手法は「Living Off the Land (LOL: 環境寄生)」と呼ばれ、複数の攻撃グループで採用が見られます。正規ツールの利用に悪意が介在するかどうか判断するのは容易ではありません。このほか、スクリプトによる自動化を避け、手動で操作を行って正当な業務に見せかける手法も明らかになっています。

侵害の痕跡を抹消する破壊活動

イスラエルの組織だけを狙い、知財などの情報窃取後に破壊活動を行う攻撃が確認されました。この攻撃者はセキュリティ対策回避ツールを駆使しており、なかでもEDR製品の回避にとくに注力していました。活動の痕跡を消すワイパーマルウェアで侵害端末からの全データの消去をはかるのもその一環です。成功すれば、エンドポイントが使用不能になって業務が停止するばかりか、ディスクフォレンジックによる調査も困難になります。

USBにマルウェアを隠す新たな手口

USBドライブによる感染拡大は以前から見られましたが、古い手法は効果がとぼしく、現在主流の感染経路ではありません。ただし、USBにマルウェアを隠す新たな手口が開発され、スパイ活動に使われていたこともわかっています。この手法を使うとWindowsエクスプローラー上でファイルが表示できないことから、不審ファイルの発見を遅らせることができます。

リモートワーカーとして働く攻撃者

北朝鮮の国家支援型APT攻撃では、攻撃者が身分を偽り、リモートワーカーとして求人に応募していました。これは米国政府やFBIが発表した「リモートワーカーを使って賃金を兵器プログラムに流用している」という発表と同様の活動と見られます。悪意のある偽求職者を見分けるには、応募者の徹底した身元調査が雇用側に求められます。オンラインや電話による面接では、不自然な点がないかを注意深く観察し、生成AIによる合成画像、合成動画、合成音声などを見抜く必要があります。

脆弱性

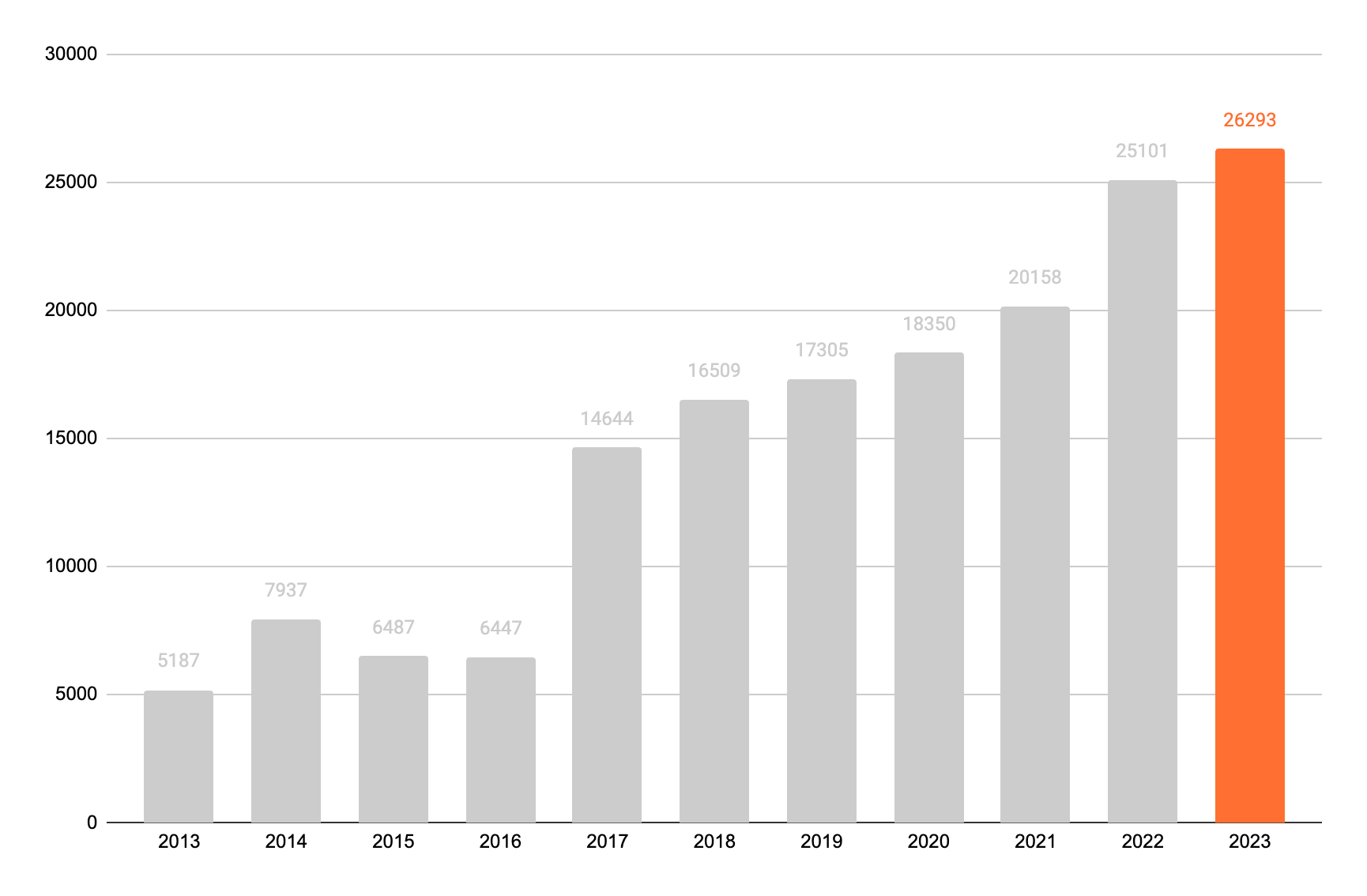

新たに発見された脆弱性の総数は11月末時点ですでに前年を超え、過去最高を更新しました。米国NIST(National Institute of Standards and Technology、米国立標準技術研究所)のデータによれば1日平均70件以上の新しい脆弱性が発見されており、これは10年前(5187件)の5倍以上となっています(図1)。

攻撃者は公開された脆弱性をすかさず悪用します。弊社が30件の脆弱性を追跡調査したところ、脆弱性情報が公開されてから数時間以内に悪用が始まった脆弱性は3件、12週間以内では19件でした。自社の重要資産と関連する脆弱性情報が公開された場合、ただちに緩和策をとれる体制を組織は構築しておく必要があります。

パッチ公開前に脆弱性が悪用されるゼロデイ攻撃も多発しました。OfficeおよびWindows、ルーター、IT資産管理ツール、ネットワーク製品、ファイル転送ツールなど、企業のITインフラには欠かせない分野の製品が狙われています。セキュリティ運用で不審なふるまいがないか日常的にモニタリングし、ゼロデイ攻撃の早期発見につなげる必要があります。

今後注意が必要なテクニック

メール添付ファイルタイプの変化

メールは昔から攻撃者に人気の初期感染経路ですが、その手法には変化がみられました。これまではWordやExcelなど、マクロを含むOfficeファイルを添付してマルウェアをインストールする手法が主流でした。ですが、MicrosoftがインターネットからダウンロードしたOfficeファイルのマクロをデフォルトでブロックしたことから、攻撃者は悪用するファイルタイプの変更に迫られました。Emotetをはじめとするいくつかの攻撃で、OneNoteファイルを添付したスパムメールが確認されているのはこの影響と考えらえます。攻撃者は効果の高い手法を見つけるべく、さまざまなファイルタイプを今後も使うことが予想されます。攻撃トレンドの変化には常に目を配ってください。

仮想環境のインストール

仮想環境を利用して端末上のセキュリティ機構をバイパスするテクニックの利用も広がっています。そのひとつが仮想環境のインストールです。たとえばBlackCatランサムウェアは感染端末上に仮想化ソフトウェアのVirtualBoxをインストールし、カスタマイズしたLinux仮想マシンを実行しています。実行された仮想マシンは、仮想マシン内のツールでリモートマシン上でランサムウェアを実行したり、SMB共有を暗号化したりします。端末上にインストールされているソフトウェア資産の日常的な棚卸しが必要です。

DNS(ドメインネームシステム)の悪用

DNSでセキュリティポリシーをバイパスするテクニックの利用も広がりを見せています。代表的なのはDNSクエリーやDNSレスポンスの中にデータを隠して通信するDNSトンネリングをC2通信に使うマルウェアですが、このDNSトンネリングを使ってVPNサービスを提供する事業者も登場しています。企業ネットワーク内からこうしたVPNサービスを利用するトラフィックが見つかった場合、攻撃者ないし悪意のある従業員がセキュリティを回避しようとした可能性があるので、それが悪性のものかどうかを組織で精査する必要があります。

セキュリティ機器へのマルウェア設置

2023年はセキュリティ対策機器やネットワーク機器にマルウェアを設置する攻撃も多数確認されました。ルーターやセキュリティ機器にマルウェアを設置し、不正アクセスやデータ窃取を行う活動は、警察庁やJPCERTなどからも報告されています。

これらの機器が狙われる理由として、インターネットからアクセス可能なこと、安定稼働が優先されセキュリティアップデートがおろそかになりがちなこと、死活監視は有効でもセキュリティ監視が無効でマルウェアが発見されづらいこと、などがあげられます。

最後に

パロアルトネットワークスでは脅威インテリジェンスだけでなく、スキル向上のためのコンテンツとしてUnit 42 Wiresharkクイズを公開しています。実際のサイバー攻撃を記録したネットワークトラフィックを分析することにより、マルウェア感染後に発生する事象を理解できるよう作られています。詳細な解説も提供していますので年末年始などお時間のある時にぜひチャレンジしてください。