This post is also available in: English (英語)

ゼロトラストの「信頼するな、常に検証せよ」というアプローチが最も有効なのはどのような場合でしょうか。それは、ワークロードがアプリケーションやデータを実行しているあらゆる場所や環境に、ゼロトラストが行き渡っている場合です。だからこそ、私たちのファイアウォールプラットフォームでは、ネットワークセキュリティをワークロードにできるだけ近い位置に移すことで、ゼロトラストアーキテクチャを大幅に強化しているのです。なぜこれほどにファイアウォールプラットフォームは効果的なのでしょうか。それには後述する6つの理由があります。

今日の企業は、複数の環境でホスティングされるワークロードに頼っていますが、この状況にこれら6つの理由がうまく対応してくれるのです。

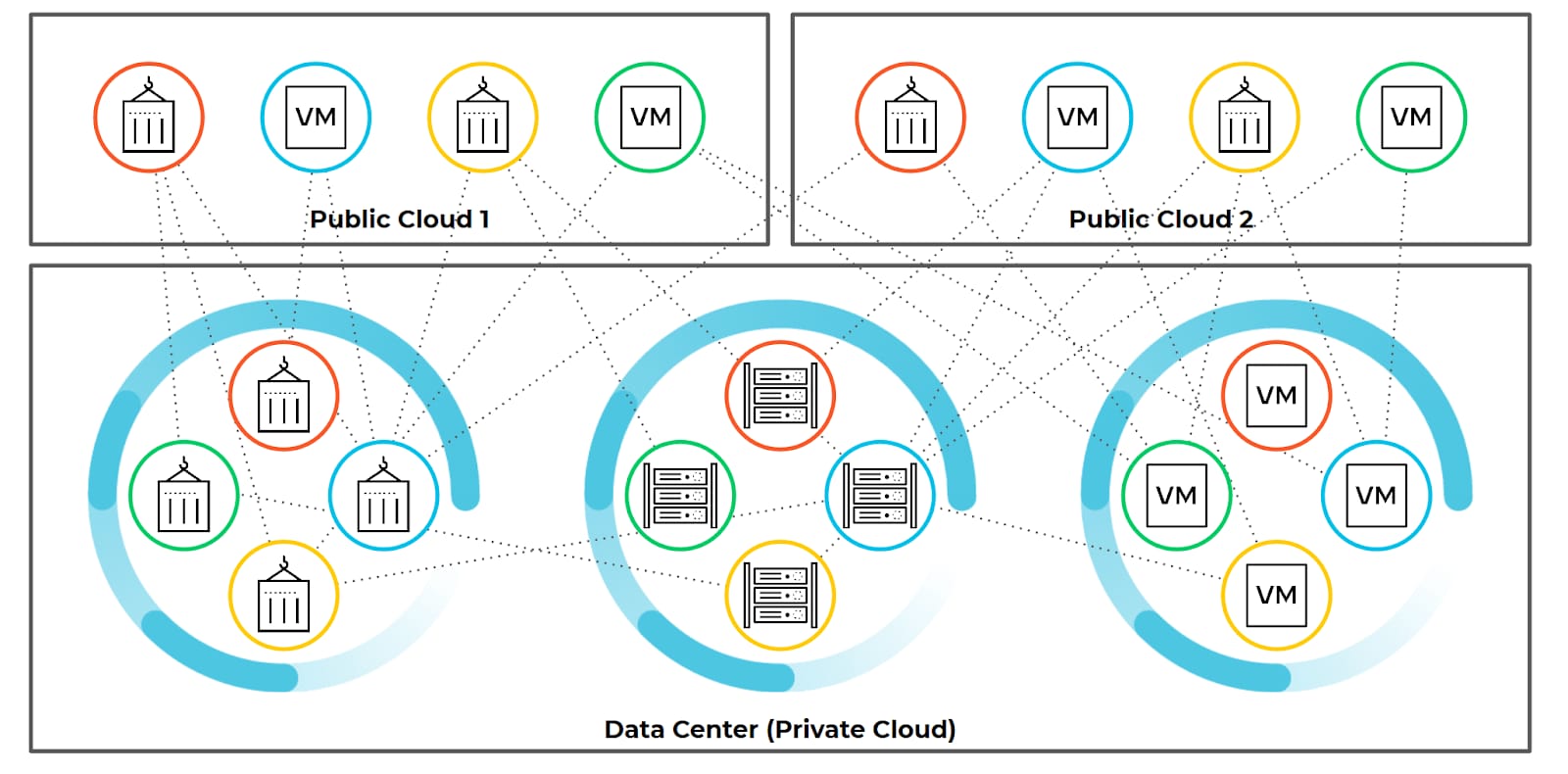

アプリケーションの相互接続性によって、データセンターとパブリック/プライベート/ハイブリッドクラウドにまたがるワークロード間のトラフィックは爆発的に増加しました。これにくわえ、ペースの速い環境での差し迫ったニーズに対応するために、瞬時にスピンアップしては削除されていくコンテナ化ワークロードも増加しました。

これにサードパーティアプリケーションやサービス、増大するワークロード間での相互接続がすべてがあわさると、環境はますます複雑に、そして管理は困難になっていきます。しかもこのうえに、アクセスが過剰にプロビジョニングされないようにしたり、適切なユーザーとシステムだけが相互通信できるようにもしなければならないのです。

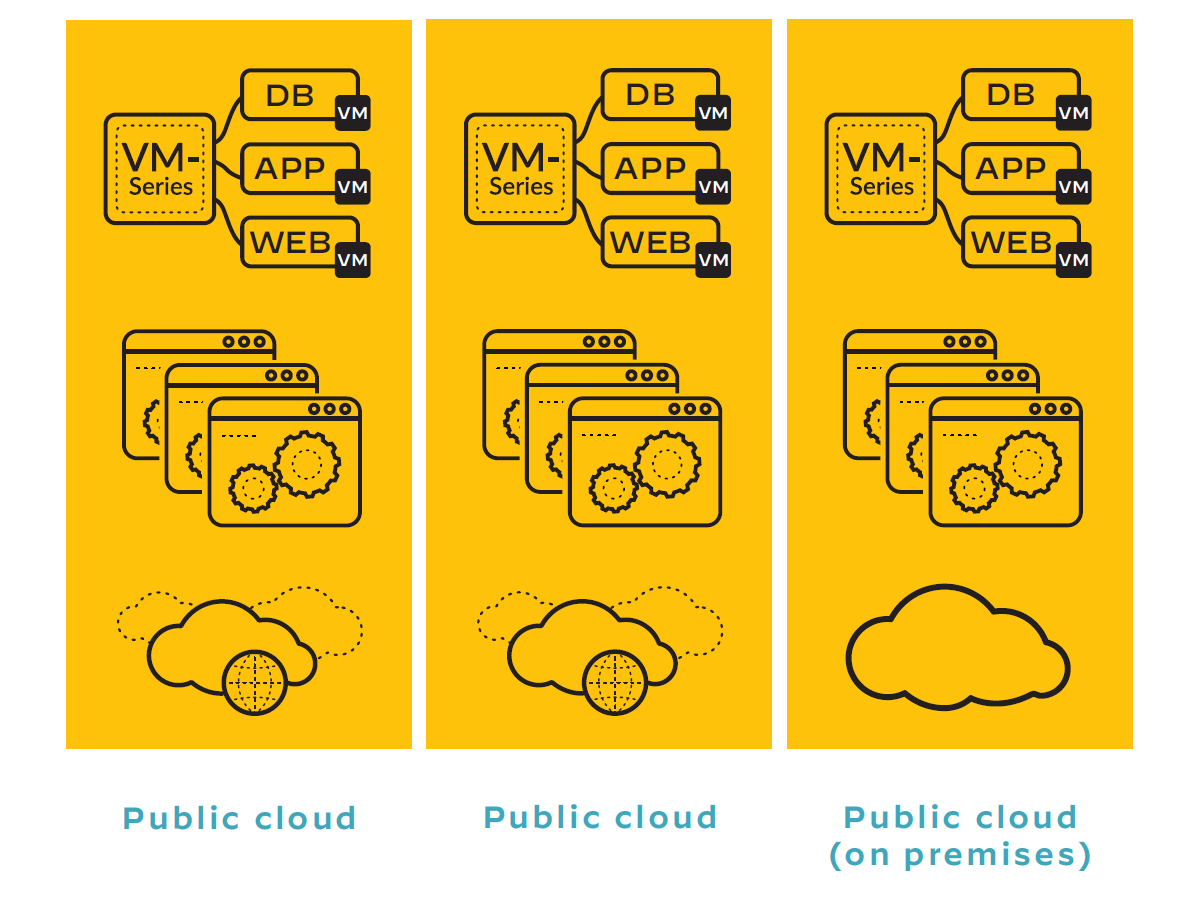

上の図を見てください。ここから、パブリッククラウド環境でホストされているコンテナ化アプリケーションが、たとえばオンプレミスデータセンターのベアメタルサーバー上でホストされている共有サービスに接続される、というシナリオを思い描くことはむずかしくないでしょう。そこからさらに一歩進み、攻撃者が2つの環境間をどのように移動しうるかについても簡単に思い描けることでしょう。たとえば、どちらかの環境に可視性やコントロールの行き届かない部分があれば、それに起因するポリシーギャップをうまく使い、もう一方のワークロードを侵害する方法を探し始める、といったぐあいです。

絶えず増大していく相互接続性、これを念頭に置いて、ファイアウォールがワークロードレベルでゼロトラストアプローチを保証するのに役立つ6つの理由を探っていきましょう。

理由1: 適切なフォームファクターがあらゆる場所にレイヤー7の可視性と脅威防御を実現してくれるから

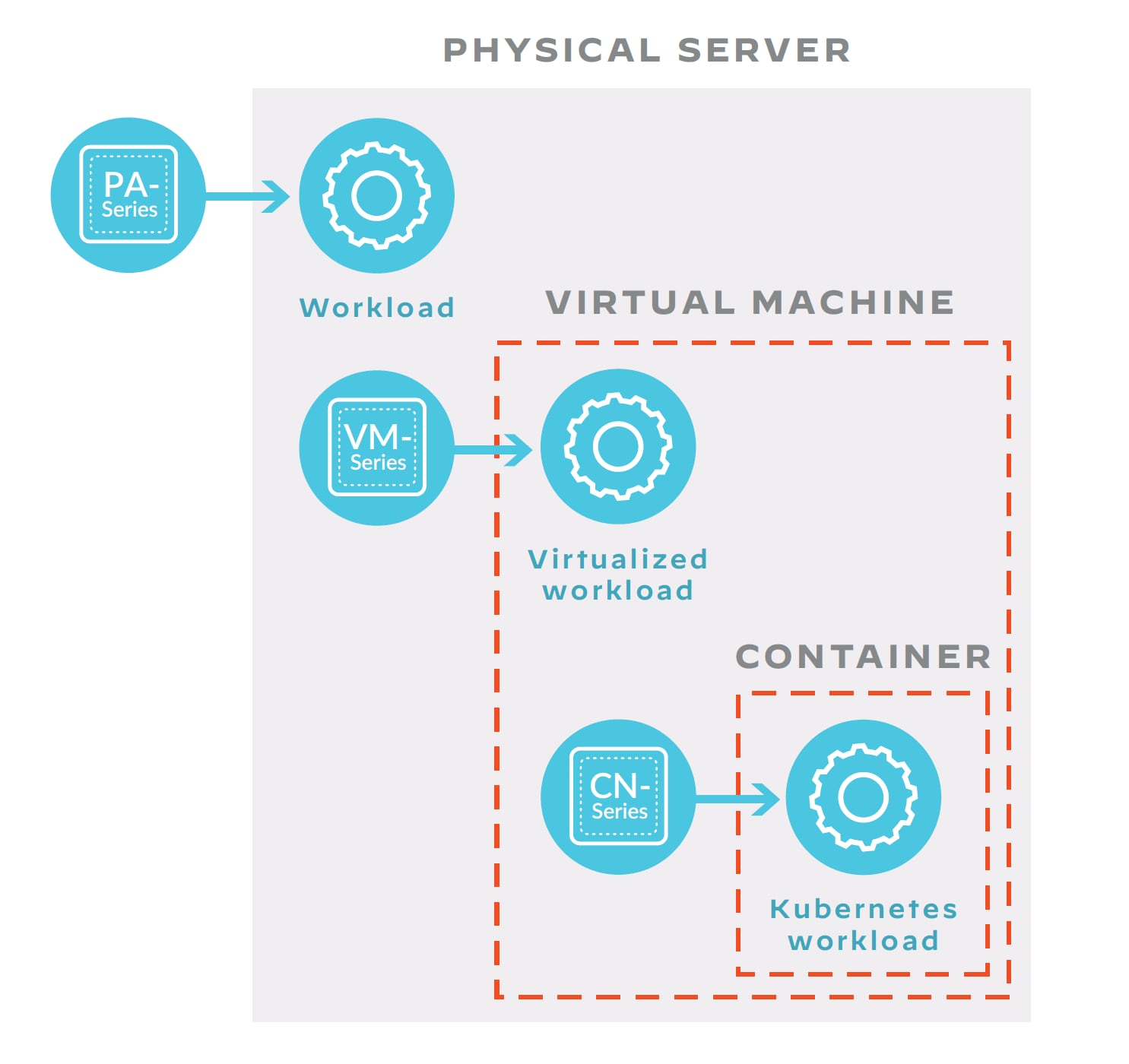

弊社のML-Powered Next-Generation Firewall(NGFW)の設計における指針は「セキュリティをワークロードにできるだけ近くに移すこと」です。このアプローチは、仮想マシン、コンテナ、Kubernetes®などのソフトウェアのもつ構造を利用し、セキュリティポリシーを作成・管理する追加のコンテキストを提供するのに役立ちます。またこのアプローチは、どの環境にホスティングされているのかに関係なく、ワークロードのゼロトラストアプローチに不可欠なレイヤー7の可視性と脅威防御を担保してくれます。

- PA-SeriesのハードウェアNGFWは、オンプレミスデータセンター、マルチデータセンターアーキテクチャでの物理マシン上のワークロードに最適です。

- VM-Seriesの仮想ファイアウォールは、仮想化環境(パブリッククラウド、仮想化データセンター、ソフトウェア定義ネットワーク(SDN)環境)のワークロード向けに設計されています。

- CN-Seriesのコンテナファイアウォールは、Kubernetes環境を保護し、Kubernetes名前空間の境界を通過するトラフィックを保護します。

これら3つのファイアウォールフォームファクターはいずれも、豊富に揃ったNGFWの機能、ネットワークインフラストラクチャのあらゆる場所に対するレイヤー7の深い可視性、脅威防御を等しく提供してくれます。これにより、ワークロードやユーザーの存在する場所に関係なく、ユーザー、アプリケーション、サービス間のトラフィックが保護されます。

理由2: 状況に即したネットワークのセグメンテーション化とマイクロセグメンテーション化を支援してくれるから

たしかにネットワークセグメンテーションやマイクロセグメンテーションは攻撃対象領域を減らしてくれます。ただしこれらが複雑な環境でのセキュリティを保証してくれるわけではありません。というのも異なる場所に存在する異なる種類のワークロード間の通信がトラストゾーンをまたいで行われることはますます一般的になっていますし、トラストゾーン自体が物理・仮想・パブリッククラウドネットワークなどに配置されることもあるからです。

だからこそ、ネットワークセグメンテーションやマイクロセグメンテーションの活用・拡張は、ゼロトラストの要であり、ファイアウォール設計上の重要要素でもあるわけです。この点で、弊社のファイアウォールであれば、セキュリティプロビジョニングを自動化し、セグメント化タスクを簡素化することができます。しかも、内部ネットワークでは、ソフトウェア版ファイアウォールフォームファクターを使ってトラストゾーンのエンフォースを行い、ネットワークをセグメント化できるので、脅威の横展開を防ぐことができます。

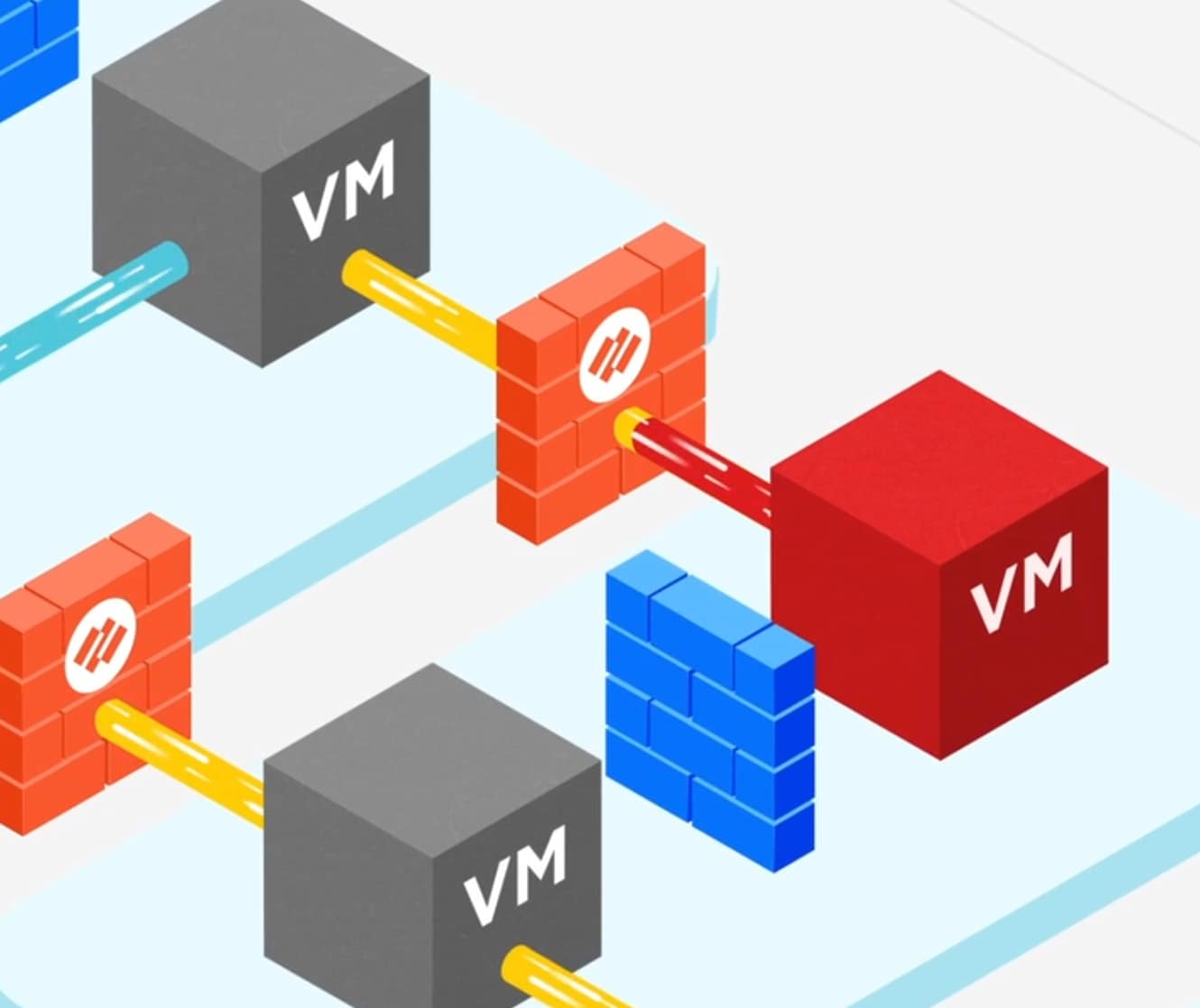

マイクロセグメンテーションは、セグメンテーションからさらに一歩進み、ワークロードを相互に分離して個別に保護します。では、マイクロセグメント化された環境に相互に通信する必要のあるワークロードがある場合は何が起こるのでしょうか。

弊社のファイアウォールの場合、マイクロセグメント化された環境のアプリケーションとサービスとの間を流れる許可された必要なトラフィックに可視性と保護をあたえます。しかも、攻撃者がこれら許可された接続を利用して環境内で横展開できないようにするため、侵入防止などの高度な脅威防御機能が各ファイアウォールに組み込まれ、トラストゾーン、特に信頼レベルの異なるゾーン間を移動するワークロードトラフィックを保護することができます。

理由3: 異なるワークロード間の横展開を劇的に制限してくれるから

パロアルトネットワークスのファイアウォールは、機微データやアプリケーションを扱うワークロードに信頼境界をエンフォースすることにより、脅威がインフラストラクチャ内で自由に横展開することを大幅に制限しています。セキュリティ境界が破られてしまえば、その物理マシン、仮想マシン、コンテナから内部的に侵害が伝播していく可能性がありますので、こうした制限はワークロードレベルのゼロトラストにとって極めて重要となります。攻撃者によるこの種の「東西」方向の展開は、ログその他の従来型のセキュリティツールでも、相互接続されている種類の異なるワークロード間の監視や保護が得意ではない独立型のツールでも、リアルタイム検出がたいへんむずかしいものです。

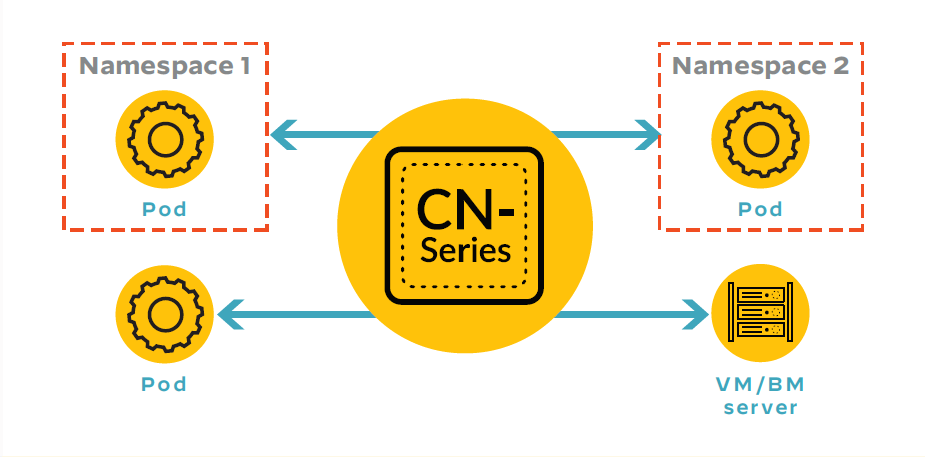

こうした状況での実際の保護を例としてひとつあげましょう。CN-Seriesコンテナファイアウォールは、レイヤー7トラフィックの保護と高度な脅威保護をKubernetes環境に挿入した時点から、他のフォームファクターのファイアウォール同様に動作し、これによって信頼レベルの異なる2つのコンテナ化されたアプリケーション間の許可された接続を保護してくれます。ただし、ポッドと他の種類のワークロード(仮想マシンやベアメタルサーバーなど)の間のトラフィックを保護することによって横展開から保護するため、CN-SeriesはKubernetes環境内とその他のインフラストラクチャ内の両方について、横方向の動きを制限します。

理由4: 集中管理により、きめ細かいユーザーアクセス制御を簡単に行えるから

すべてのファイアウォールとセキュリティポリシーの管理を簡素化するため、Panorama™を使って、1つのコンソールからすべてのファイアウォールフォームファクターを管理することができます。こうすることでセキュリティチームは環境間でポリシーを複製することなくクラス最高のセキュリティを各環境やそのワークロードに配布することができます。これにより、エコシステム全体に統一されたポリシーモデルを拡張し、一貫したユーザー検証とアクセスを保証することができます。

たとえば、パブリッククラウドとプライベートクラウドにデプロイされたVM-Series仮想ファイアウォールは、すべて同じPanoramaコンソールから管理できます。こうすることでセキュリティチームは環境間でクラス最高のセキュリティを各環境やそのワークロードに配布することができます。

理由5: 自動化により、動的な環境にもきめ細かい制御が保証されるから

自動化とスケーラビリティは、時間、労力、費用、エラーをさらに削減してくれます。スピンアップした新しいワークロードは、ネイティブインフラストラクチャのタグやラベルに基づくセキュリティポリシーで自動的に保護されます。しかも、トラフィック急増時にも、増加トラフィックを処理し、アプリケーションとワークロードを保護するための追加ファイアウォールが、ものの数分でプロビジョニングされます。

さらに、仮想ファイアウォールは検出した脅威へのレスポンスを自動的にトリガーすることができます。SDN環境のVM-Seriesは、感染ワークロードの存在をVMware NSXやNutanix Flowに通知し、NSX側でタグを付けすることにより、脅威への対応を自動化します。VM-SeriesはNSXタグを使って検疫ポリシーをエンフォースし、ワークロードの通信機能を遮断します。タグベースのポリシーモデルを活用することで、IPアドレスなどの静的属性からセキュリティルールを切り離し、新しいワークロードが作成されて適切にタグ付けされるたびに、正しいセキュリティポリシーを自動継承させられます。

理由6: ワークロードが必要とするゼロトラストの注目を集められるから

ワークロードがどこにあったとしても、ファイアウォールプラットフォームはゼロトラストと完全に連携し、ワークロードやアプリケーション、データが検証のレンズを通じて継続的に評価されるようにしてくれます。これにより、ワークロードが直面するデータの漏出、ハイジャック、ランサムウェア、そのほかさまざまな現行の脅威をブロックすることが可能になります。

これら6つの理由は、インフラストラクチャ全体にわたるゼロトラストを実装するために強固な基盤を築く方法を示してくれるものです。ただし、これでもまだ、エンタープライズにおけるゼロトラスト戦略の一面しかカバーしていません。パロアルトネットワークスの創業者兼CTOのNir Zukによるビデオで、これらすべてがどのように組み合わせられるのかが説明されていますので、ぜひこちらもご覧ください。また、こちらのゼロトラストシリーズのブログもあわせてぜひご一読ください。