This post is also available in: English (Inglés) 简体中文 (Chino simplificado) 繁體中文 (Chino tradicional) Nederlands (Holandés) Français (Francés) Deutsch (Alemán) Italiano 日本語 (Japonés) 한국어 (Coreano)

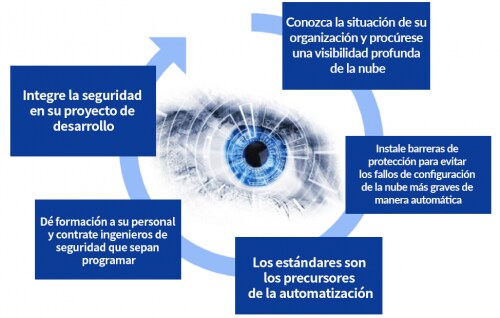

Basándonos en nuestro trabajo con cientos de clientes, desarrollamos la estrategia de seguridad «The 5 Big Cloud». Sin pretensiones de ser exhaustiva, con los recursos adecuados, su equipo podrá formular una estrategia de seguridad en la nube integral.

Figura 1: Estrategia de seguridad «The 5 Big Cloud»

Un conocimiento de la situación insuficiente o inadecuado es uno de los factores principales en accidentes atribuidos al error humano. – Nullmeyer, Stella, Montijo y Harden (2005).

- Conozca la situación de su organización y procúrese una visibilidad profunda de la nube.

El primer paso para facilitar la seguridad y el cumplimiento normativo en la nube consiste en comprender cómo utilizan la nube hoy sus desarrolladores y equipos. Para ello, empiece por identificar los usos de la nube de los que el equipo de TI no tiene constancia, pero no se quede ahí. Seguir la regla del 80/20 permitirá a su equipo saber en qué plataforma de nube centrarse primero. Sin embargo, los equipos de seguridad no solo deben entender qué plataformas de nube se están usando, sino también qué es lo que se ejecuta dentro de ellas. Aquí es donde entran en acción las API de los proveedores de nube.

Las API son una de las tecnologías clave que diferencian a la nube de la mayoría de entornos locales. Se trata de saber en todo momento qué está pasando en sus entornos de nube. EL objetivo no solo es entender qué aplicaciones de nube se están usando en su organización; también debe utilizar las API de su proveedor de nube para tener constancia de los cambios que se producen en la capa de los metadatos en todo momento.

- Instale barreras de protección para evitar los fallos de configuración de la nube más graves de manera automática.

Pregúntese qué configuraciones (ya sea porque sean erróneas o porque contengan antipatrones) no deberían existir nunca en su entorno, como por ejemplo una base de datos que reciba tráfico directo de Internet. Pese a ser una práctica desaconsejada, el equipo de investigación de amenazas Unit 42 ha demostrado que esto sucede en el 28 % de los entornos de nube. Escriba una lista inicial y vaya completándola conforme vaya madurando su programa de seguridad en la nube. Dos advertencias importantes: siempre que se automatiza un mecanismo de protección, se recomienda encarecidamente empezar con experimentos pequeños para minimizar las consecuencias no deseadas (por ejemplo, una denegación de servicio autoinfligida). Colabore codo con codo con sus equipos de desarrollo y renuncie a instalar mecanismos de protección automatizados sin ganarse previamente su compromiso y apoyo. Debe trabajar con ellos desde el primer día. Empiece poco a poco, sin prisa pero sin pausa.

- Los estándares son los precursores de la automatización.

Muchos equipos hablan de la automatización sin tener ningún estándar de seguridad en vigor. Un objetivo razonable es alcanzar una automatización del 80 %. Una vez que el programa esté asentado sobre una base de estándares, la automatización vendrá prácticamente sola. En lo que a la automatización se refiere, no aspire a pasar de cero a cien en 90 días, a menos que sea una empresa pequeña que acaba de empezar. La mayoría de las organizaciones tarda en completar este proceso como mínimo unos nueve meses.

- Dé formación a su personal y contrate ingenieros de seguridad que sepan programar.

A diferencia de la mayoría de los centros de datos tradicionales, los entornos de nube pública están basados en API. Una gestión adecuada del riesgo en la nube pasa por que los equipos de seguridad sepan utilizar las API.

En función del tamaño de su organización, empiece por evaluar las competencias que ya tiene. ¿Hay algún miembro del equipo que ya sepa programar en lenguajes como Python o Ruby? Si es así, invierta muchos recursos en estos miembros del equipo y trate de alinear sus objetivos con el calendario de la automatización. ¿Aún no tiene a nadie? Hay varias opciones. Busque en su plantilla a aquellas personas que quieran aprender e identifique a los miembros de su equipo de desarrollo que hayan mostrado interés por la seguridad. Se les puede formar (en seguridad a los desarrolladores y en programación a los ingenieros de seguridad), siempre y cuando los objetivos de formación estén bien formulados y dotados de recursos.

Si la programación no es uno de los puntos fuertes de su organización, este proyecto puede ser un buen candidato para asignárselo a un consultor externo temporal que lo haya hecho ya para muchas otras organizaciones en el pasado. No le servirá de mucho quedarse con scripts que sus equipos no sepan modificar ni usar. Cuando ya tenga este proceso encarrilado, tendrá todo lo necesario para integrar la seguridad en su proyecto de desarrollo.

- Integre la seguridad en su proyecto de desarrollo.

Este elemento trata de responder al quién, qué, cuándo y dónde de cómo envía el código a la nube su organización. Hecho esto, su objetivo debería ser localizar los puntos de inserción menos disruptivos para los procesos y las herramientas de seguridad. Cuanto antes consiga el apoyo y el compromiso de sus equipos de desarrollo, mejor.

Conclusión

Diseñar una estrategia de seguridad en la nube que gire en torno a «The 5 Big Cloud» permite a las organizaciones de seguridad de cualquier tamaño cosechar los frutos de la nube pública; frutos que antes solo estaban al alcance de unos pocos equipos de desarrollo. Y recuerde: empiece poco a poco. Sin prisa, pero sin pausa.